開源程式碼檢測平台 SonarQube

開源程式碼檢測平台 SonarQube

SonarQube 安裝

Install Docker Desktop on Windows

Get started with Docker for Windows. This guide covers system requirements, where to download, and instructions on how…

docker pull sonarqube

docker run --name sonarqube --restart always -p 9000:9000 -d sonarqube

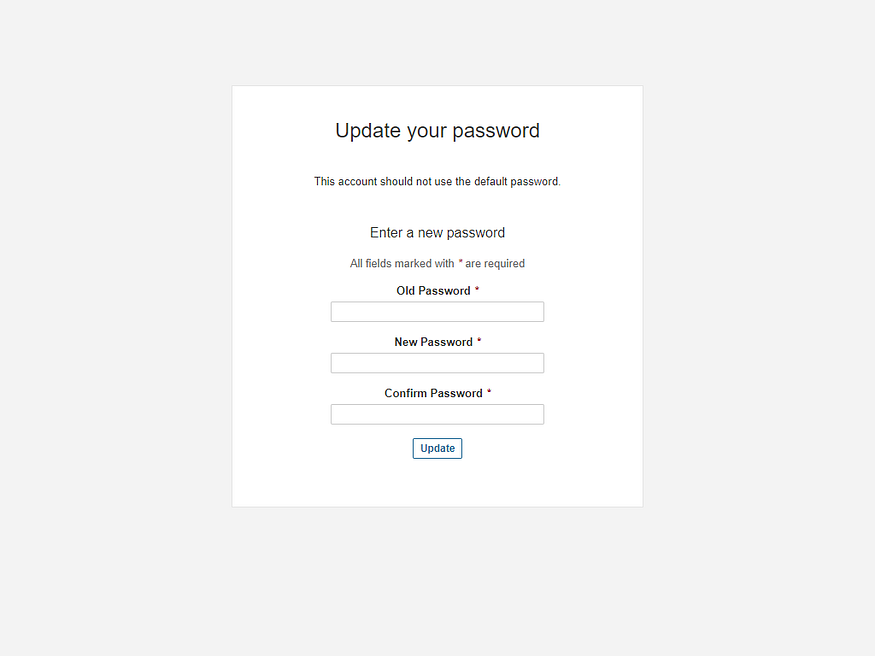

前置作業

Java Archive Downloads - Java SE 11 | Oracle 台灣

Java Archive Downloads - Java SE 11

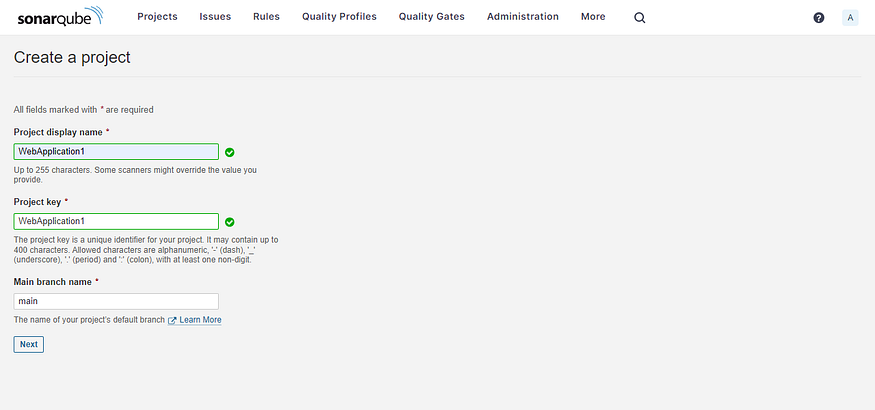

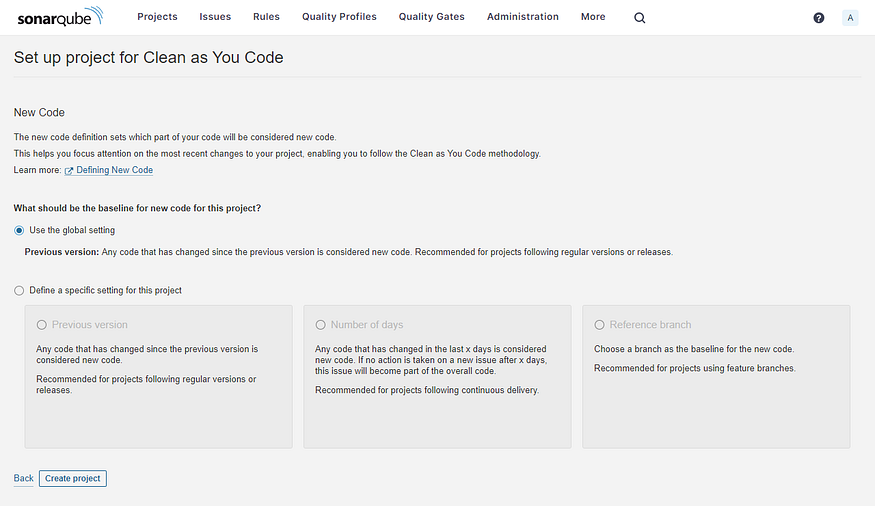

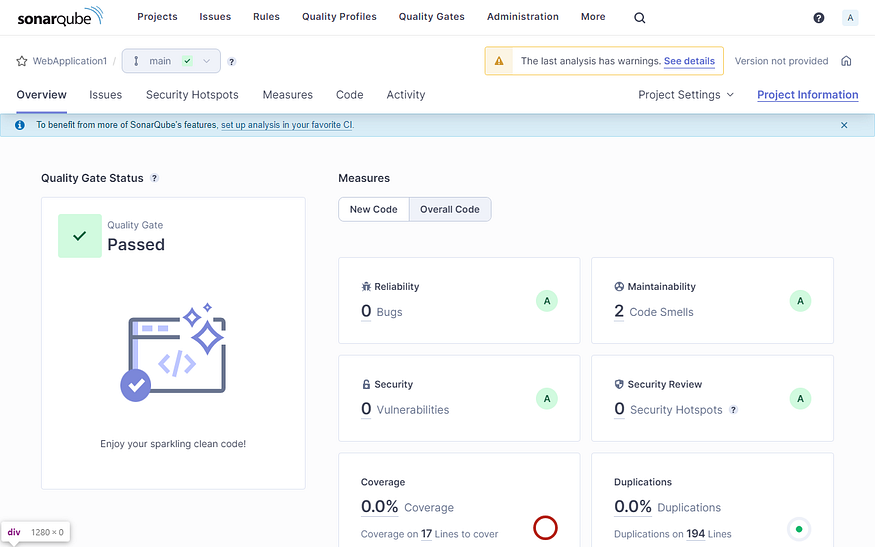

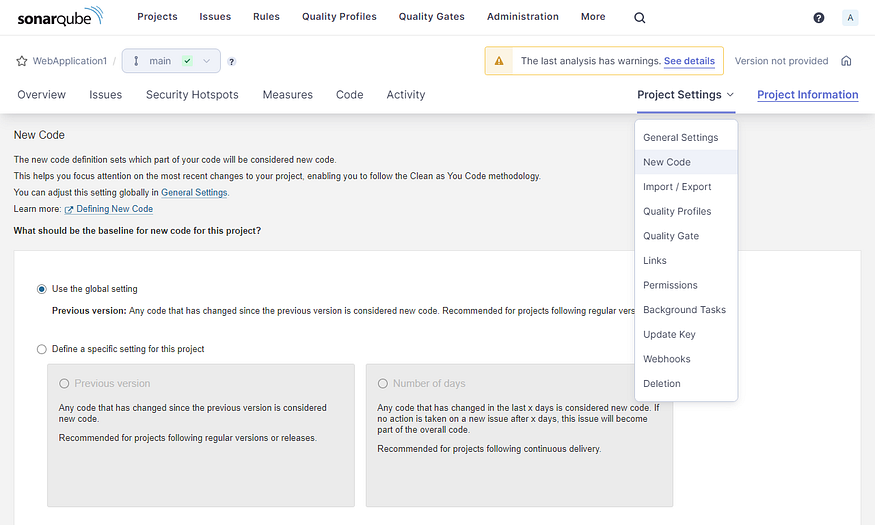

Overview

Issues

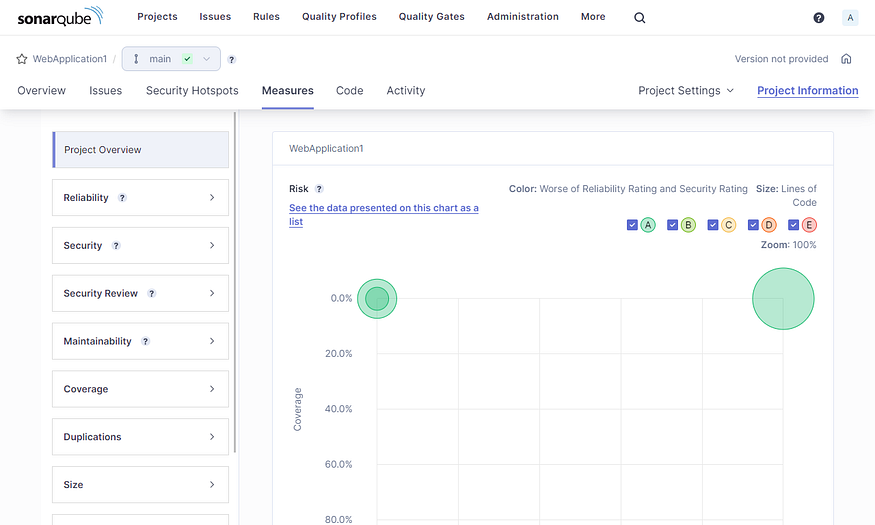

Measures

Code

Activity

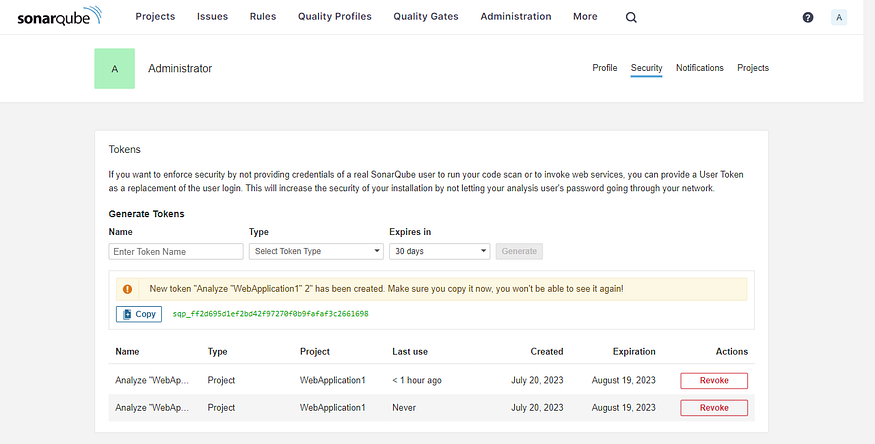

Generate Tokens

Rule

Quality Profiles

Quality Gates

Last updated